| 前页 | 后页 |

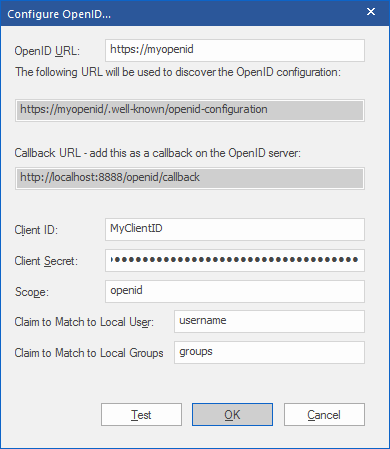

配置OpenID

Enterprise Architect版本14.1中提供了此功能。

为了使用户能够使用OpenID帐户登录,支持“ OpenID Connect”标准的OpenID服务器必须可用。

这些设置将由Enterprise Architect , Pro Cloud Server和WebEA 。

访问

|

色带 |

配置>安全性>用户>接受OpenID认证 配置>安全性>用户>配置OpenID |

设定值

领域 |

行动 |

|---|---|

|

OpenID URL |

输入OpenID服务器发现URL的完整路径,减去标准的“ /.well-known/openid-configuration”(这将自动添加)。 包括协议(http://或https://),以及端口(如果在非标准端口(不是80或443)上运行)。 您应该能够复制添加了“ /.well-known/openid-configuration”的地址,并在浏览器中将其打开,然后看到基于文本的响应。 现在按“测试”按钮,然后单击“使用OpenID登录”以打开浏览器到正确的地址。如果URL不正确或OpenID返回格式错误的配置响应,则会显示一条错误消息。 |

|

客户编号 |

需要为客户端配置OpenID,以允许Enterprise Architect使用其服务。在此处输入客户ID。 |

|

客户端机密-(可选) |

某些OpenID客户端需要“客户端密码”以进一步保护请求。如果客户需要一个秘密,请在此处输入。它将被保存为加密值。 |

|

范围 |

输入所需的OpenID范围,以返回包含所需信息的响应。根据标准,“ openid”的范围是强制性的。其他常见范围包括“个人资料”或“电子邮件”。 |

|

声称与本地用户匹配 |

输入在查询OpenID'user_info'时将返回的声明,该ID将用于将OpenID用户与现有模型用户登录名进行匹配。 “声明”是OpenID服务器声称有关已认证用户的信息字段。大多数OpenID服务器都允许对此进行自定义,因此可以根据需要将其设置为返回专门用于Enterprise Architect的声明字段。 注意:唯一保证对用户唯一的声明是'sub'。这是索赔的“主题”。对于新模型,这将是索赔字段中的一个很好的默认设置。 对于现有模型,其中模型中已有用户应与OpenID匹配,建议使用某种“用户名”字段。在这种情况下,可以使用标准的“ preferred_username”,“ email”(如果使用电子邮件,建议启用电子邮件验证)或自定义的“ EA用户名”。 如果使用的声明不是“ sub”,则由OpenID服务器的维护者来确保声明是唯一且安全的,并确保该声明不能被用户编辑。 |

|

声称与当地团体相符 |

如果启用了附加设置“自动创建或修改Windows或OpenID用户”,则使用此选项。否则不使用它。请参阅“ 单点登录(SSO)选项帮助”主题。 输入查询OpenID'user_info'时将返回的声明,该声明将用于将OpenID用户的组与现有模型组进行匹配。 “声明”是OpenID服务器声称有关已认证用户的信息字段。大多数OpenID服务器都允许对此进行自定义,因此可以根据需要将其设置为返回专门用于Enterprise Architect的声明字段。 OpenID标准未指定关于用户组的任何内容。一些OpenID服务器内置了此功能,但仍需要启用,以便可以在“ user_info”中返回组。返回的组可以是单个JSON字段,也可以是包含多个组名的JSON数组。 |

测试连接

完成所有字段后,按“测试”按钮。一个带有“登录OpenID”按钮的窗口将会弹出。单击按钮以打开Web浏览器,进入OpenID服务器身份验证页面。

提供有效的凭据,并允许Enterprise Architect访问OpenID服务器帐户(根据OpenID环境,可能需要或可能不需要)。

如果成功,浏览器将自动关闭, Enterprise Architect将显示一个包含OpenID用户详细信息的成功窗口,其中包括返回的任何组以及它们链接到的模型组。

有效的“ user_info”响应的示例

这是对“ KeyCloak” OpenID服务器的响应示例。

声明与本地用户匹配:用户名

声明要与本地组匹配:组

{

“ sub”:“ 6da812c4-8f2c-400f-b602-13bab1d4605e”,

“地址”: {},

“ name”:“示例人物”,

“组”:[

“ EA特殊用户”,

“ EA管理员”

],

“ given_name”:“示例”,

“ family_name”:“人”,

“ email”:“ [email protected]”,

“用户名”:“ eperson”

}