| 前页 | 后页 |

威胁建模和网络安全

任何项目、开发或系统都可能遇到多种物理、生物或电子危害,这些危害可以在模型中进行识别和审查。您可以使用风险分类特征执行此类建模。然而,随着世界各地的业务和流程越来越计算机化和分布式,面临最大风险的目标是电子数据的存储和流动,最大的威胁是对数据的故意破坏或渗透,以及识别和缓解业务的增长。这种威胁就是网络安全。

Enterprise Architect通过提供基于 STRIDE 方法论的威胁建模功能来支持您组织内的网络安全评估(在本主题后面讨论)。

威胁建模覆盖了诸如UML活动、BPMN 流程、ArchiMate 流程和数据流图等领域的流程建模。您使用威胁建模特征来涵盖流程模型的各个区域并评估可能利用流程中的弱点的威胁。威胁模型描述了业务或其他系统中的流程、数据存储、外部实体及其连接数据流,以直观地说明系统的潜在漏洞。威胁建模旨在识别可能损害电子资产的威胁,并确保安全要求涵盖减轻这些威胁的充分控制。从本质上讲,威胁建模是一种用于识别缺失的安全需求的间隙分析形式。威胁建模练习确定了攻击者可以利用的正在开发的系统的入口和出口点。它从攻击者或敌对用户的角度为开发团队提供了系统的视角。它还通过深入了解需要从安全方面进一步调查的领域,为团队提供设计和测试整体项目权衡决策所需的信息。

威胁建模:

- 为构建解决机密性、完整性和可用性的安全解决方案奠定了坚实的基础

- 主动识别潜在的安全威胁并在生产前解决它们

- 识别现有解决方案中的漏洞

访问 Threat建模功能

模式 |

方法 |

|---|---|

|

模型模式 |

在浏览器窗口中选择父根、视图或包,然后:

单击模型(s) 按钮将模式加载到选定的包中。 |

|

图表模板 |

在浏览器窗口中选择父视图、包或元素,然后:

|

|

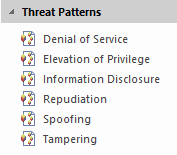

图表模式 |

当您打开信任图时,“信任图表建模”页面会在图表工具箱中打开。这伴随着一个“威胁模式”页面,其中包含用于为每个 STRIDE 威胁类型生成威胁元素和缓解检查清单元素的图标(请参阅接下来的基于 STRIDE 方法的安全威胁分类部分)。单击所需的模式图标并将其拖到图表上以生成元素。 |

基于 STRIDE 方法的安全威胁分类

威胁 |

描述 |

|---|---|

|

欺骗 |

属性:认证 欺骗威胁涉及对手制造和利用关于谁在与谁交谈的混淆。欺骗威胁适用于被欺骗的实体,而不是被冒充的实体。因此,当外部元素对与他们交谈的对象或对象感到困惑时,他们就会受到欺骗威胁。 |

|

篡改 |

属性:校正 篡改威胁涉及攻击者修改数据,通常是在数据流经网络、驻留在内存或存储在磁盘或数据库中时。 |

|

否认 |

属性:不可否认性 否认威胁涉及一个对手否认某事发生。 |

|

信息披露 |

属性:保密 将信息暴露给无权查看的人。 |

|

拒绝服务 |

属性:可用性 拒绝或降低对用户的服务。 |

|

特权提升 |

属性:授权 未经适当授权获得能力。 |

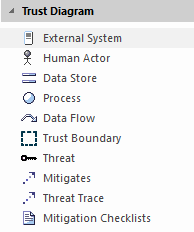

信任图表工具箱页面

您通常将工具箱的信任图表页面与您正在使用的流程建模语言的工具箱页面固定在一起 - UML 、BPMN 或 Archimate。

注记,为了在此工具箱页面中自由创建关系,您可能需要取消选中“首选项”对话框的“链接”页面上的“严格连接器语法”复选框。

图标 |

代表 |

|---|---|

|

外部系统 |

外部交互者。 |

|

人类参与者 |

A用户。 |

|

数据存储 |

A数据存储。 |

|

进程 |

A通用的过程。 |

|

数据流 |

元素之间A定向或单向数据流。 |

|

边界 |

与A或多个威胁相关的信任边界的边界。您使用边界来封闭系统或进程的一部分,这些部分要么面临受到攻击的风险,要么不受攻击。关键object是跨越两个信任边界边界的关系。例如,元素A可能有一个固有的弱点,因此包含在一个边界。元素B是安全的,并且包含在一个单独的信任边界。但是,数据在A和B之间流动,跨越了信任边界,因此使B面临来自A的威胁。 |

|

威胁 |

特定类型A威胁。 |

|

缓解 |

A关系将通过缓解清单实现的对策分配给威胁元素。 |

|

威胁跟踪 |

A关系定义了威胁元素和信任图的受威胁元素之间的跟踪。 |

|

缓解检查清单 |

检查清单元素表示预定义A威胁缓解措施。 |

。

。